Telegram 组合列表泄露事件最近成为网络安全界关注的焦点,因为一起重大数据泄露事件涉及 3.61 亿个被盗账户。这些凭证是从各种来源收集的,包括密码窃取恶意软件、凭证填充攻击和数据泄露,现在已被添加到 Have I Been Pwned (HIBP) 数据泄露通知服务中。

这项技术让用户可以检查自己的账户是否遭到入侵。本博客将深入探讨 Telegram 密码破解器的复杂性、收集如此大量数据的方法以及这些入侵的影响。

Telegram 组合键的工作原理

Combolist 是“组合列表”的缩写,是从各种来源窃取或泄露的用户名和密码的汇编。这些列表通常在网络犯罪社区中流传,并用于恶意活动,例如凭证填充攻击。在这些攻击中,网络犯罪分子使用自动化工具在多个网站上测试这些被盗凭证,利用用户之间重复使用密码的常见做法。

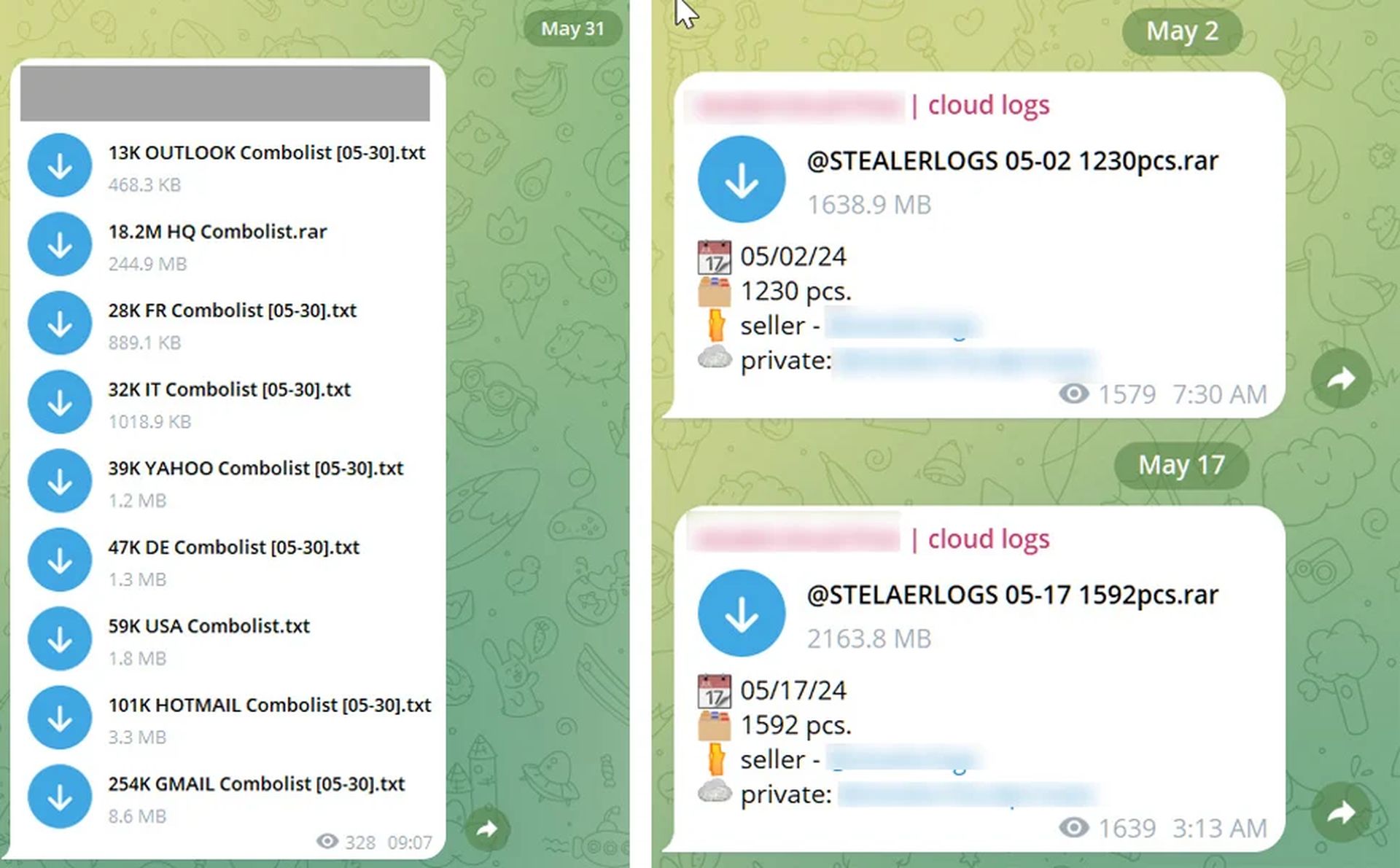

Telegram 组合列表本质上是大量被盗凭证(用户名和密码组合)的集合,在 Telegram 上的网络犯罪社区中流传。网络安全研究人员发现,有许多 Telegram 频道专门用于分享这些列表,用于在网络犯罪社区中树立声誉并吸引订阅者。

Telegram 因其加密消息传递、庞大的群组容量和相对匿名性而成为网络犯罪分子分发组合列表的热门平台。研究人员发现许多 Telegram 频道专门用于共享这些列表,这使得恶意行为者可以轻松访问和使用这些数据进行进一步攻击。

这些组合列表中的数据来自各种来源:

- 凭证填充攻击:网络犯罪分子利用自动化工具尝试使用窃取的凭证登录多个网站,依靠用户经常在不同服务上重复使用密码的可能性。

- 数据泄露:大规模网站和服务遭受黑客攻击导致用户凭证泄露。

- 窃取密码的恶意软件:此类恶意软件会感染设备并窃取已保存的用户名和密码,通常还会窃取相关的 URL 和其他浏览数据。

研究人员选择匿名,从多个 Telegram 频道收集了大量此类数据(122 GB 凭证),并将其分享给 HIBP 创始人 Troy Hunt。Hunt 证实,该数据集包含 3.61 亿个唯一电子邮件地址,其中 1.51 亿个地址此前未被 HIBP 服务发现。

大规模数据泄露分析

Telegram 密码泄露事件达到了前所未有的规模,泄露了超过 3.61 亿个唯一电子邮件地址。这些信息不仅数量庞大,而且非常详细,通常不仅包括电子邮件和密码组合,还包括与这些凭据相关的 URL。这些数据通常是通过密码窃取恶意软件等复杂手段窃取的。

窃取密码的恶意软件会渗透到设备并提取敏感信息,包括:

- 用户名和密码

- 饼干:可用于劫持会话的数据。

- 网址:与被盗凭证相关的网站。

通过 Telegram 组合器传播的数据随后被汇编成日志,并在网络犯罪市场上共享或出售。鉴于共享这些数据的研究人员的匿名性,显然验证每个凭证的合法性是一项艰巨的任务。然而,Hunt 使用密码重置表单验证了许多泄露的电子邮件地址,并验证了它们与所列网站的关联。

没有一个网站不受影响

数据集的大小意味着几乎任何允许登录的网站都可能受到影响。从大公司到小型论坛,这些凭证的影响范围非常广泛。甚至专注于网络安全的网站 BleepingComputer 也卷入了这次数据泄露。与 BleepingComputer 论坛相关的凭证被信息窃取恶意软件窃取,凸显了此类恶意软件造成的广泛威胁。

信息窃取恶意软件的运作方式是入侵设备、捕获敏感信息并将其传回给攻击者。此类恶意软件通常通过以下方式传播:

- 社交媒体:邮件中导致恶意软件下载的链接或附件。

- 破解软件:盗版软件通常与恶意软件捆绑在一起。

- 假冒 VPN 产品:伪装成合法 VPN 服务的恶意应用程序。

- 电子邮件活动:包含恶意附件或链接的网络钓鱼电子邮件。

受影响的用户通常面临一项艰巨的任务,即重置存储在浏览器密码管理器中的所有密码以及使用相同凭据的任何其他帐户。由于这些违规行为通常缺乏时间戳,因此用户必须假设浏览器中保存的所有凭据都已被泄露。

窃取信息的恶意软件已成为网络安全领域的一大挑战,助长了从勒索软件到数据盗窃等一系列攻击。一些备受瞩目的入侵事件,例如针对哥斯达黎加政府以及微软、CircleCi 等公司的入侵,通常源于此类恶意软件窃取的凭证。该恶意软件能够捕获各种数据,包括浏览器历史记录和加密货币钱包,这使其成为网络犯罪分子的有力工具。

被盗数据要么在网络犯罪市场上出售,要么直接用于入侵其他账户。这种持续不断的盗窃和利用循环创造了一个持续的威胁环境,即使是那些勤于更改密码的用户也可能发现自己屡屡受到攻击。

面对 Telegram 组合列表和数据泄露的现实

Telegram 组合列表上 3.61 亿个账户的大规模泄露凸显了网络犯罪的残酷本质以及信息窃取恶意软件带来的无处不在的威胁。虽然 Have I Been Pwned 等服务为用户提供了控制其暴露的重要工具,但确保个人数字存在安全的任务仍然具有挑战性。泄露数据(包括 URL 和 cookie)的粒度性质凸显了采取强有力的网络安全措施和持续警惕的必要性。

随着网络犯罪分子不断利用漏洞并在 Telegram 等平台上分享被盗数据,使用强大而独特的密码、定期更新软件以及对潜在恶意软件来源保持警惕的重要性再怎么强调也不为过。打击凭证盗窃和数据泄露的斗争仍在继续,需要全球用户提高意识并采取主动措施。

特色图片来源:ilgmyzin / Unsplash

Source: Telegram 组合列表泄露 3.61 亿个被盗账户曝光