Zoom 再次因严重的安全漏洞而受到批评。 一方面,黑客最近能够通过 Zoom 劫持 Windows 帐户,现在似乎大多数人都有一个没有密码的视频会议,这是不安全的。

自新冠肺炎疫情爆发以来,视频会议工具 Zoom 获得了巨大的人气。 与此同时,网络犯罪分子的攻击和数据保护主义者的批评也在增加。 因此,Zoom 老板 Eric Yuan 周三表示,该公司将在未来几个月专注于安全补丁和错误修复。 应用程序新功能的开发暂时搁置。 当前存在的两个安全漏洞表明这是多么重要。

缩放间隙允许访问敏感数据

在一个漏洞中,据说黑客有机会访问敏感数据和电子邮件,直到周三漏洞关闭。 IT 安全专家 Matthew Hickey 此前曾表示,他已经成功拦截了 Zoom 用户的用户名和 Windows 密码。 他已经能够在没有被注意到的情况下将其传输到他控制的服务器上。 希基说,这次攻击相当容易进行。

为 IT 公司 Hacker House 工作的 Hickey 能够在 30 分钟内复制此攻击。 拥有公司计算机的用户尤其处于危险之中。

大多数人使用 Zoom 进行没有密码的视频会议

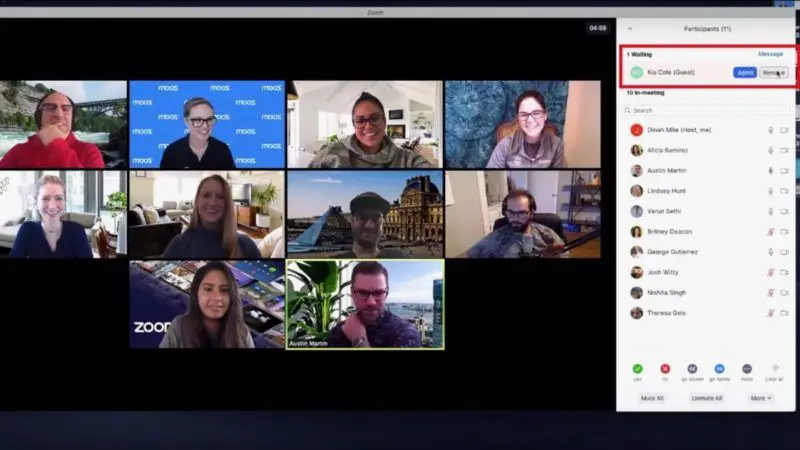

受欢迎的安全研究员布赖恩·克雷布斯 (Brian Krebs) 在他的博客 Krebsonsecurity 上报告了另一个问题。 据他介绍,所谓的变焦轰炸也是可能的,主要是因为密码保护不足。 Zoom 轰炸是指陌生人不受欢迎地进入 Zoom 会议。

自动 Zoom 会议查找器“zWarDial”每小时可发现约 100 个不受密码保护的会议。 该工具还促使 Zoom 调查其默认密码方法是否可能出现故障 https://t.co/dXNq6KUYb3 pic.twitter.com/h0vB1Cp9Tb

– briankrebs (@briankrebs) 2020 年 4 月 2 日

根据 Krebs 的说法,Z-War-Dial 工具可以检测不受密码保护的 Zoom 视频会议,目前据说每小时可以找到大约 100 个这样的会议。 该工具无法找到受密码保护的 Zoom 视频会议。 问题一方面在于注意力不集中的用户,他们忘记相应地保护他们的会议。 另一方面,Zoom 似乎也存在问题。 因为该工具实际上应该分配一个自动密码——根据 Krebs 的说法,在许多情况下这似乎不起作用。