集成的 TPM(可信模块平台)是当今系统安全的关键要素。 如此之多,以至于您可能很清楚,Microsoft 将只允许在配备此安全系统的系统上安装 Windows 11(除了少数例外,正如我们在此告诉您的),让没有安全系统的旧系统用户使用TPM 芯片在复杂的情况下谁也没有安装它的可能性。

事实是,制造商和开发商押注于致力于保证某些操作安全的芯片上,TPM 伴随着兼容系统和安全飞地,作为 Apple 设计的相同实现。 毫无疑问,在绝大多数情况下,该系统提供了足够的安全级别,我们可以保持冷静。

然而,事实证明 TPM 并非万无一失,在某些情况下,通过复杂但可行的程序,可以绕过理论上阻止打开和使用系统的保护,并在相同的情况下访问公司网络,这带来了巨大的风险。 在分析漏洞之前,我们再次坚持我们之前提到的,这些都是非常具体的情况,并不是任何人都可以进行的攻击,但了解它并在必要时预防它仍然很重要。

这一发现是几天前由 Dolos Group 进行并公布的一项调查的结果,该集团的作者获得了对预先配置为通过安全 VPN 连接提供对公司网络的访问的笔记本电脑硬盘的完全访问权限。 这种类型的配置在将这些计算机提供给员工以便他们可以安全地远程办公的公司中非常普遍。

TPM 是安全的,但它的实施不太安全

鉴于 TPM 芯片提供的安全性,许多攻击被排除在外,因此研究人员尝试了一种不同的方法,即他们寻找与芯片本身及其与系统集成相关的弱点。 使用最常见的配置,系统会直接引导至 Windows,而无需输入密码的前一步骤。 存储在芯片上的单个密钥用于解锁系统。

TPM 芯片本身的结构使得尝试直接访问其内容几乎是不可能的。 如果检测到试图进入内部,一些模型甚至被认为具有物理自毁功能。 同时,将芯片连接到电路板上的点非常小,实际上,几乎不可能在上面焊接任何东西来尝试访问传入和传出芯片的数据。

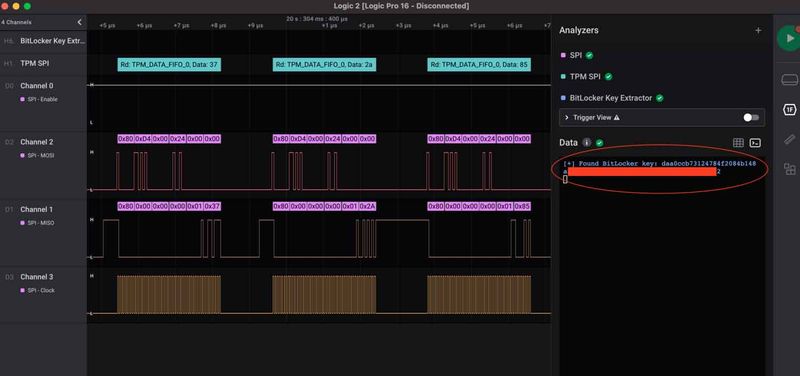

访问此类数据流量的意义何在? 这就是我们需要知道 TPM 与 CPU 的连接是通过 SPI(串行外设接口)总线的地方,并且由于 BitLocker 的安全实现,在此数据总线上放置嗅探器可以允许系统存储单元的解密密钥获得,因为它是未加密传输的。

理想情况下,出于安全原因,TPM 应该有一条专用总线将其连接到 CPU,但出于设计和成本原因,事实证明用于此连接的同一总线也被主板上的其他组件使用,包括 CMOS容纳系统 BIOS 的芯片。 这款芯片有什么特别之处? 好吧,与 TPM 不同的是,将它连接到主板的引脚非常大,因此将某些东西连接到它们要容易得多。

下一步是分析 BIOS 和 TPM 芯片所连接的 SPI 总线上的所有数据流量,过滤所有数据以提取加密密钥。 他们很快就利用系统对硬盘的访问来访问存储单元的内容。 从那一刻起,战争已经胜利,研究人员已经获得了解密磁盘内容所需的密钥。

获得驱动器解密密钥后,研究人员不必再面临在没有密钥的情况下无法解锁系统的问题:下一步是断开 SSD 与笔记本电脑的连接,并将其连接到另一个系统以访问其内容。

甚至比看起来更糟

在分析硬盘内容的过程中,发现了一个最有趣的发现:PC 上安装了企业 VPN 客户端,预安装和预配置,随时可用。 与家庭用户的 VPN 客户端不同,企业解决方案有一个非常有趣的功能:它们在用户登录之前建立连接。 通过这种方式,域脚本一打开就在系统上执行,从而避免在每种情况下都需要密码验证(特定于每台计算机),这对于此类系统的管理员来说可能是一场噩梦。

这是什么意思? 那么,在这一点上,研究人员和潜在的攻击者可以采用许多众所周知的技术将恶意软件引入受攻击系统的 SSD,然后在 PC 上重新组装。 当该 PC 或虚拟机中的磁盘转储启动时,它会立即访问公司网络,因此不仅该系统的安全性而且整个基础架构的安全性都将受到损害。

正如我们在开头提到的,这是一种复杂的攻击,因为它需要对系统进行物理访问,并且通过某些额外的安全措施,它是无效的。 最简单的选择是用户必须输入密码才能启动系统(系统本身,而不是 Windows),还可以使用额外的安全系统来加密 TPM 和 CPU 之间的通信。

因此,我们谈论的是一个安全问题,它不容易被利用,但存在,可以复制(现在已经公开更是如此),这表明即使拥有 TPM 芯片也不能保证完全安全。 因此,必须采取额外措施,例如使用密码锁定系统启动。

有一项建议非常重要,尤其是其他建议:请记住,我们永远不会拥有 100% 的安全性。 无论我们有TPM芯片、非常安全的VPN等,都不能忽视安全。 保持我们的计算机受到监视,不要安装来源可疑的软件,对我们通过电子邮件收到的内容要非常小心……是的,我们知道,这些都是同样的旧准则,但在保护我们免受威胁方面,它们的重要性至关重要。